Hackeri s podozrivými väzbami na Irán sa v rámci špionážnej kampane zameranej na krádež údajov aktívne zameriavajú na akademickú obec, vládne agentúry a subjekty cestovného ruchu na Blízkom východe a v susedných regiónoch.

Najnovšie zistenie, nazvané „Earth Vetala“ od spoločnosti Trend Micro, rozširuje predchádzajúci výskum publikovaný spoločnosťou Anomali minulý mesiac, v ktorom sa našli dôkazy o škodlivej činnosti zameranej na vládne agentúry SAE a Kuvajtu prostredníctvom využívania nástroja vzdialenej správy ScreenConnect.

Spoločnosť zaoberajúca sa kybernetickou bezpečnosťou spojila prebiehajúce útoky s miernou sebadôverou s aktérom hrozby široko sledovaným ako MuddyWater, iránska hackerská skupina známa svojimi ofenzívami predovšetkým proti národom Blízkeho východu.

Earth Vetala údajne využívala spear-phishingové e-maily obsahujúce vložené odkazy na populárnu službu na zdieľanie súborov s názvom Onehub na distribúciu škodlivého softvéru, ktorý siahal od nástrojov na ukladanie hesiel až po vlastné zadné vrátka, pred začatím komunikácie so serverom príkazov a ovládania (C2). na spustenie nejasných skriptov PowerShell.

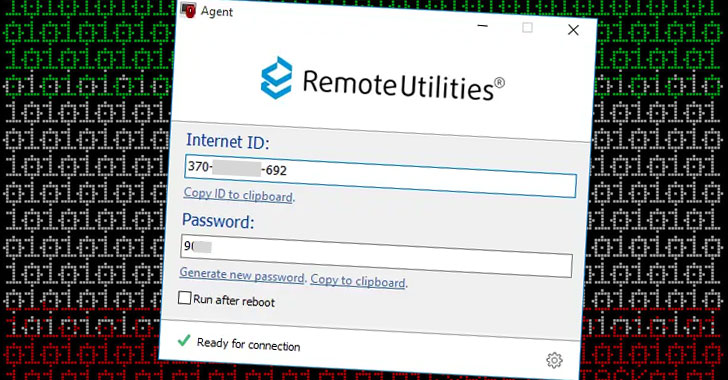

Samotné odkazy nasmerujú obete na súbor .ZIP, ktorý obsahuje legitímny softvér na vzdialenú správu vyvinutý spoločnosťou RemoteUtilities, ktorý je schopný sťahovať a nahrávať súbory, zachytávať snímky obrazovky, prehliadať súbory a adresáre a spúšťať a ukončovať procesy.

| Ovplyvnené krajiny |

Poznamenajúc, že taktiky a techniky medzi dvoma kampaňami, ktoré distribuujú RemoteUtilities a ScreenConnect, sú vo všeobecnosti podobné, Trend Micro uviedol, že cieľom novej vlny útokov sú najmä organizácie nachádzajúce sa v Azerbajdžane, Bahrajne, Izraeli, Saudskej Arábii a Spojených arabských emirátoch.

V jednom konkrétnom prípade, ktorý zahŕňal kompromitovaného hostiteľa v Saudskej Arábii, výskumníci zistili, že protivník sa neúspešne pokúsil nakonfigurovať SharpChisel – C# wrapper pre TCP/UDP tunelovací nástroj s názvom chisel – pre komunikáciu C2, pred stiahnutím nástroja vzdialeného prístupu, poverenia. zlodej a zadné vrátka PowerShell schopné vykonávať ľubovoľné vzdialené príkazy.

„Zem Vetala predstavuje zaujímavú hrozbu,“ povedal Trend Micro. “Aj keď má možnosť vzdialeného prístupu, zdá sa, že útočníkom chýbajú odborné znalosti na správne používanie všetkých týchto nástrojov. Je to neočakávané, pretože veríme, že tento útok súvisí s aktérmi hrozby MuddyWater – a v iných súvisiacich kampaniach útočníci ukázali vyššie úroveň technickej zručnosti“.