Výskumníci v oblasti kybernetickej bezpečnosti v spoločnosti Check Point dnes zverejnili podrobnosti o dvoch nedávno opravených potenciálne nebezpečných zraniteľnostiach v službách spoločnosti Microsoft Azure, ktoré by mohli v prípade zneužitia umožniť hackerom zacieliť na niekoľko firiem, ktoré na Azure prevádzkujú svoje webové a mobilné aplikácie.

Azure App Service je plne spravovaná integrovaná služba, ktorá používateľom umožňuje vytvárať webové a mobilné aplikácie pre akúkoľvek platformu alebo zariadenie a ľahko ich integrovať do riešení SaaS, lokálnych aplikácií na automatizáciu obchodných procesov.

Podľa správy, ktorú vedci zdieľali so spoločnosťou The Hacker News, je prvou chybou zabezpečenia (CVE-2019-1234) problém s podvrhnutím žiadosti, ktorý ovplyvnil Azure Stack, hybridné softvérové riešenie na cloud computing od spoločnosti Microsoft.

Ak by sa problém zneužil, umožnil by vzdialenému hackerovi neoprávnene pristupovať k snímkam obrazovky a citlivým informáciám akéhokoľvek virtuálneho počítača bežiaceho na infraštruktúre Azure – nezáleží na tom, či sú spustené na zdieľaných, vyhradených alebo izolovaných virtuálnych počítačoch.

Podľa vedcov je táto chyba využiteľná prostredníctvom portálu Microsoft Azure Stack Portal, rozhrania, v ktorom môžu používatelia pristupovať k oblakom, ktoré vytvorili pomocou služby Azure Stack.

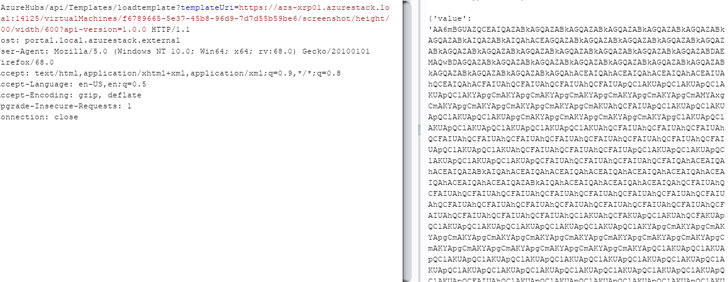

Využitím poisteného rozhrania API vedci našli spôsob, ako získať názov a ID virtuálneho počítača, informácie o hardvéri ako jadrá, celkovú pamäť cieľových počítačov a potom ich použili s inou neoverenou požiadavkou HTTP na uchopenie snímok obrazovky, ako je to znázornené.

Keďže druhým problémom (CVE-2019-1372) je chyba vo vykonávaní kódu, ktorá ovplyvnila službu Azure App Service na serveri Azure Stack, čo by hackerovi umožnilo prevziať úplnú kontrolu nad celým serverom Azure a následne prevziať kontrolu nad podnikmi „obchodný kód.

Zaujímavejšie je, že útočník môže využívať obidve tieto problémy vytvorením bezplatného používateľského účtu v službe Azure Cloud a spustením škodlivých funkcií na ňom alebo odoslaním neoverených požiadaviek HTTP na používateľský portál Azure Stack.

Check Point uverejnil podrobný technický príspevok o druhej chybe, ale v skratke, spočíval v spôsobe, akým DWASSVC, služba zodpovedná za správu a spúšťanie aplikácií nájomcov a pracovné procesy IIS, ktoré skutočne spúšťajú nájomnú aplikáciu, navzájom komunikujú za účelom definované úlohy.

Pretože Azure Stack nedokázal skontrolovať dĺžku vyrovnávacej pamäte pred kopírovaním pamäte, útočník mohol problém využiť tým, že do služby DWASSVC poslal špeciálne vytvorenú správu, ktorá mu umožnila vykonať škodlivý kód na serveri ako najvyšší NT AUTHORITY / SYSTEM privilégium.

„Ako teda môže útočník poslať správu DWASSVC (DWASInterop.dll)? Podľa návrhu, keď je spustená funkcia C # Azure, beží v kontexte pracovníka (w3wp.exe),“ uviedli vedci.

„To umožňuje útočníkovi vymenovať aktuálne otvorené úchytky. Takto môže nájsť už otvorenú úchytku rúry a odoslať špeciálne vypracovanú správu.“

Výskumný pracovník spoločnosti Check Point Ronen Shustin, ktorý objavil obe zraniteľné miesta, zodpovedne ohlásil problémy spoločnosti Microsoft minulý rok, čím zabránil hackerom spôsobiť vážne škody a chaos.

Po oprave oboch čísel koncom minulého roka spoločnosť udelila spoločnosti Shustin 40 000 USD v rámci programu Azure Bug Bounty.