Nájdením rôznych spoločných čŕt medzi kyberútokmi, ktoré postihli napríklad farmaceutickú spoločnosť Pierre Fabre a noviny západné Francúzskovýskumníkom ANSSI sa podarilo identifikovať nového hráča vo svete ransomvérpokrstený ako „Lockean“.

Po intenzívnom vyšetrovaní sa Národnej agentúre pre bezpečnosť informačných systémov, ANSSI, podarilo identifikovať kyberzločineckú skupinu s názvom Lockean, ktorá je zodpovedná za počítačové útoky uskutočnené v posledných mesiacoch proti niekoľkým spoločnostiam a skupinám. Medzi ciele patrí francúzsky logistický gigant v septembri 2020 GEFCO, farmaceutické spoločnosti Fareva a Pierre Fabre v decembri 2020 a koncom apríla 2021 a noviny západné Francúzsko v novembri 2020. Výskumníci ANSSI našli medzi týmito ransomvérovými útokmi rôzne spoločné znaky. Modulárny trójsky kôň QakBot (ktorý sa historicky objavil v roku 2009) je jedným z nich, ktorý bol nájdený ako prvý užitočný náklad v niekoľkých incidentoch, ktoré sme práve spomenuli. Ale to nie je jediný prvok, ktorý upozornil ANSSI.

QakBot a Cobalt Strike, základné nástroje v očiach tejto novej skupiny

QakBot, ktorý sa používa ako prvé užitočné zaťaženie, má tú výhodu, že môže distribuovať ďalšie užitočné zaťaženie. Experti ANSSI si tak všimli, že nástroj Cobalt Strike sa objavil najmenej v piatich bežných incidentoch. Cobalt Strike je považovaný za legitímny post-exploit nástroj, ktorý útočníkom umožňuje získať lateralizáciu (t. j. chodiť po systéme od jeho vstupu) a zvýšiť privilégiá.

Experti tiež videli, že pri niektorých incidentoch (GEFCO, Fareva, Pierre Fabre a ďalšia spoločnosť, ktorej identita je neznáma), názvy domén serverov velenia a riadenia (C2) spojených s neslávne známym Cobalt Strike vykazovali identickú konvenciu pomenovania. V skutočnosti si jednoducho uzurpovali domény od amerického špecialistu na vyrovnávacie servery, Akamai, a slávnej cloudovej platformy Microsoft Azure.

Spoločné konfiguračné charakteristiky identifikovali najmenej 32 nových serverov C2 Cobalt Strike. Mnohí z nich používajú tento termín technológie v názvoch domén a používajte konvenciu pomenovania Akamai a Azure, ako napríklad „azuresecure.tech“ alebo „akamaclouds.tech“. Tieto servery sú z väčšej časti hosťované poskytovateľmi služieb HostWinds a LeaseWeb v Spojených štátoch.

Lockean, spojený s viacerými ransomvérmi (ProLock, Maze, Egregor atď.)

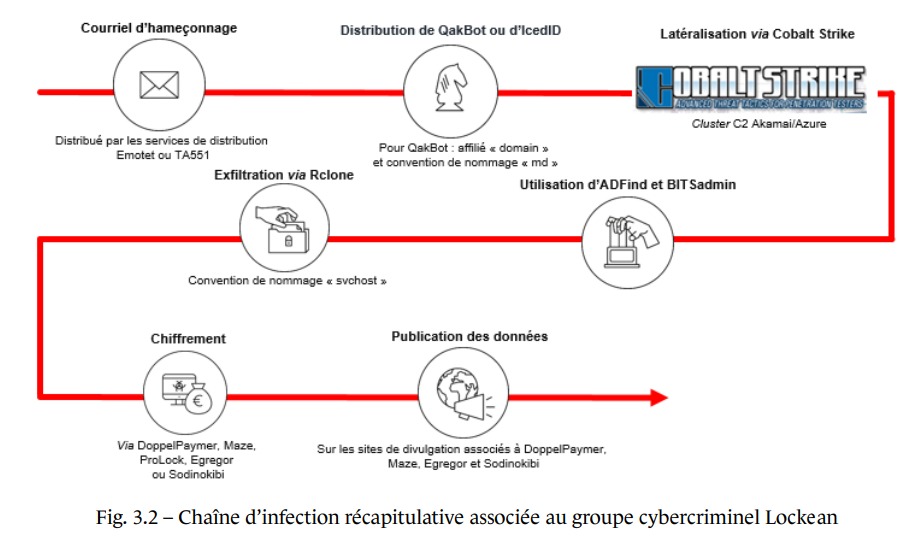

ANSSI identifikovala dva infekčné vektory spojené so skupinou kyberzločincov. Okrem zavádzača QakBot agentúra spomína aj phishingové maily doručované distribučnou službou. Tu je veľmi pravdepodobné, že Lockean mohol použiť distribučnú službu Emotet v roku 2020 a službu TA551 v rokoch 2020 a 2021 so spoločným cieľom: distribuovať trojan QakBot prostredníctvom phishingovej pošty.

Kybernetický útok z západné Francúzsko bol symbolizovaný prelomom ransomvéru Egregor, tentoraz so škodlivým kódom Emotet ako prvým nákladom. Po demontáži Emotet začiatkom tohto roka sa zdá, že Lockean uprednostnil použitie inej distribučnej služby od QakBot, TA551.

Počas vyšetrovania ANSSI identifikovala niekoľko ransomvéru, ku ktorému bol Lockean pridružený. Kyberzločinecká skupina tak pri incidentoch použila ransomvér Egregor západné Francúzsko a GEFCO. Našli sa aj stopy ransomvéru ProLock a Maze. Boli identifikované ďalšie RaaS, ku ktorým mohol byť Lockean pridružený, ako napríklad DoppelPaymer a Sodinokibi. Skupina Lockean by v skutočnosti žonglovala medzi týmito rôznymi ransomvérmi, a to rýchlosťou konečných odstávok (Maze v novembri 2020) a demontáže (Egregor vo februári 2021) niektorých z nich.

Skupina adeptka na dvojité vydieranie, ktorá sa opatrne (alebo takmer) vyhýba útokom na krajiny SNŠ

Čo môže byť tiež zaujímavé, je pochopiť, ako fungoval reťazec infekcie. ANSSI nám napríklad vysvetľuje, že pochopila, že Lockeovská skupina bola vyznávačom princípu dvojitého vydierania. To znamená, že je schopný exfiltrovať údaje svojich obetí, pričom sa im vyhráža, že ich prezradia, aby ich po zašifrovaní prinútil zaplatiť výkupné. ” Ak bude výkupné zaplatené, Lockean si ponechá v priemere len 70 %, zvyšok pripadne vývojárom RaaS “, podrobnosti o agentúre.

ANSSI sa domnieva, že Lockeanovo zacielenie je „ oportunistické “. Všetko skutočne závisí od distribučných služieb, ktoré používa, či už je to Emotet, TA551 alebo iný. ” Napriek tomu má Lockean tendenciu zacieliť sa na francúzske subjekty v logike Big Game Hunting, a preto predstavuje hrozbu pre sledovanie “, hovorí nám agentúra. Skupina, ktorá podporuje prax o Veľký lov zveri uprednostňuje zacielenie na konkrétne spoločnosti a inštitúcie vo svojich ransomvérových útokoch. Tieto útoky spoznáme podľa ich prípravy proti prúdu, ktorá môže trvať aj niekoľko mesiacov.

Zdá sa, že Lockeanova skupina vylučuje útoky na subjekty so sídlom v krajinách Spoločenstva nezávislých štátov (SNŠ), medzi ktoré patrí najmä Rusko. Je to kvôli pravidlám zapojenia spojených s použitým ransomvérom. A predsa zaútočil na francúzsku dopravnú a logistickú spoločnosť GEFCO, ktorej kapitál zo 75 % vlastní… Ruské železnice, čo nepochybne veľa hovorí o schopnostiach Lockeanu.

Prečítajte si tiež:

Aký je najlepší antivírus? Porovnanie z novembra 2021

zdroj: ANSSI