Objavili sa podrobnosti o novej kybernetickej špionážnej kampani zameranej proti leteckému a telekomunikačnému priemyslu, predovšetkým na Blízkom východe, s cieľom ukradnúť citlivé informácie o kritických aktívach, infraštruktúre organizácií a technológiách a zároveň zostať v tme a úspešne sa vyhnúť bezpečnostným riešeniam. .

Kybernetická bezpečnostná spoločnosť Cybereason so sídlom v Bostone nazvala útoky „Operácia Ghostshell“, poukazujúc na použitie predtým nezdokumentovaného a tajného trójskeho koňa (RAT) s názvom ShellClient, ktorý je nasadený ako hlavný špionážny nástroj. Prvé známky útokov boli pozorované v júli 2021 na skupine obetí, ktoré si vybrali sami. vysoko cielený prístup.

„ShellClient RAT sa neustále vyvíja minimálne od roku 2018 s niekoľkými iteráciami, ktoré zaviedli nové funkcie, pričom sa vyhol antivírusovým nástrojom a podarilo sa mu zostať nezistený a verejne neznámy,“ vedci Tom Fakterman, Daniel Frank, Chen Erlich a Assaf Dahan. povedal v dnešnom technickom hĺbkovom ponore.

Cybereason vystopoval korene tejto hrozby minimálne do novembra 6, 2018 – predtým fungoval ako samostatný reverzný shell a potom sa vyvinul do sofistikovaných zadných vrátok – zdôrazňujúc, že malvér sa neustále vyvíja s novými funkciami a schopnosťami, ktoré pridali jeho autori. Navyše sa hovorí, že protivník stojaci za útokmi nasadil neznámy spustiteľný súbor s názvom „lsa.exe“ na vykonanie dumpingu poverení.

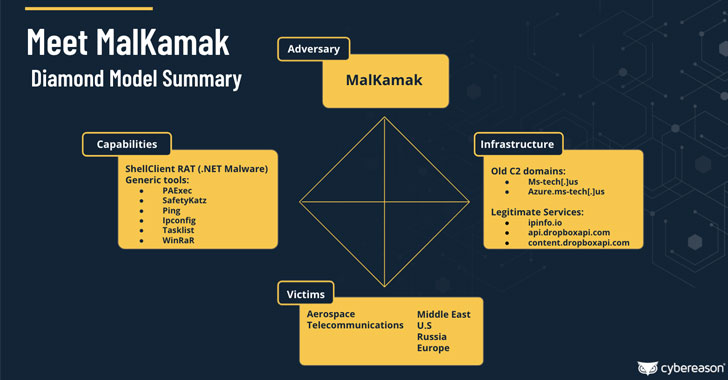

Vyšetrovanie pripisovania kybernetických útokov prinieslo aj úplne nového iránskeho aktéra hrozby menom MalKamak, ktorý funguje približne v rovnakom časovom období a doteraz unikal objavu a analýze, s možným spojením s inou hrozbou APT sponzorovanou Iránom. herci ako Chafer APT (aka APT39) a Agrius APT, z ktorých sa zistilo, že sa vydávajú za prevádzkovateľov ransomvéru v snahe utajiť pôvod série hackov na vymazanie údajov proti izraelským entitám.

Okrem vykonávania prieskumu a exfiltrácie citlivých údajov je ShellClient navrhnutý ako modulárny prenosný spustiteľný súbor, ktorý je schopný vykonávať operácie snímania odtlačkov prstov a registra. Za zmienku stojí aj to, že RAT zneužíva služby cloudového úložiska, ako je Dropbox, na komunikáciu príkazov a riadenia (C2) v snahe zostať pod radarom tým, že sa zmieša s legitímnou sieťovou prevádzkou pochádzajúcou z kompromitovaných systémov.

Úložisko Dropbox obsahuje tri priečinky, z ktorých každý obsahuje informácie o infikovaných počítačoch, príkazy, ktoré má vykonať ShellClient RAT, a výsledky týchto príkazov. „Každé dve sekundy počítač obete skontroluje priečinok príkazov, načíta súbory, ktoré predstavujú príkazy, analyzuje ich obsah, potom ich odstráni zo vzdialeného priečinka a umožní ich vykonanie,“ uviedli vedci.

Vyššie uvedený modus operandi odzrkadľuje taktiku prijatú iným aktérom hrozby s názvom IndigoZebra, ktorý sa ukázal ako spoliehajúci sa na Dropbox API na ukladanie príkazov v podpriečinku špecifickom pre obeť, ktorý malvér získa pred spustením.

Zistenia prichádzajú aj niekoľko dní po tom, čo bola nová pokročilá pretrvávajúca hrozba s názvom „ChamelGang“ identifikovaná ako za sériou útokov zameraných na palivový, energetický a letecký priemysel v Rusku, USA, Indii, Nepále, Taiwane a Japonsku s cieľom kradnutie údajov z napadnutých sietí.